Вступление

Есть простая истина: если у вас есть сайт, рано или поздно его будут взламывать. Смогут взломать или нет, это дело второе. Если правильно организовать безопасность Joomla сайта, то о неудачном взломе вы даже не узнаете. Другое дело, если сайт взломают. Если это нецелевой взлом, то вполне может обойтись без последствий. Если взлом целевой, то здесь последствия могут быть самые тяжелые: от воровства новых статей, до воровства или уничтожения всего сайта.

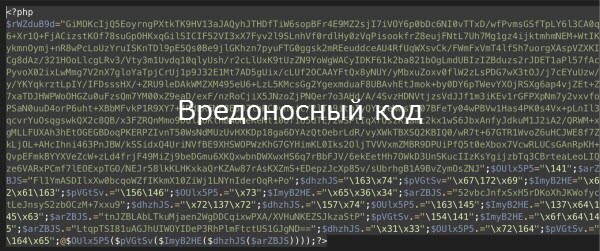

Обычно, взломщик зацепляется на ресурсе, внедряя в код сайта и базу данных свои вредоносы.

Для поиска вредоносных кодов можно воспользоваться антивирусными программами для серверов хостинга. К сожалению, хакерские коды становятся всё более изощренными, и даже сканирование сайта несколькими антивирусами, может пропустить особо «хитрые» вредоносные коды и не гарантирует полную защиту от вредоносных программ.

Специалисты по безопасности советуют применять комплексный подход в антивирусной борьбе, то есть, после автоматического поиска вирусов антивирусными программами, проводить ручной поиск вредоносных программ.

Ручной поиск вредоносного кода: что нужно искать

Прежде чем что-то искать, нужно, как минимум, понимать, что искать. Ищем следующие вредоносные коды.

1. Внедрение вредоносных кодов в файлы сайта

«Чужие» коды внедряются в следующие файлы сайта:

- Файл [htaccess]. В этом файле управления веб-сервером внедряют код мобильного перенаправления или перенаправление по поиску;

- В файлы php Joomla внедряется код «черного хода», позволяющего получить удаленный доступ к сайту;

- В файлы java и htm внедряются фрагменты jsс перенаправлением на другие сайты или коды с чужой рекламой;

- Есть вредоносы, которые внедряют в картинки. Здесь код хакера нужно искать в заголовке exif картинки.

2. Атаки на базу данных

Распространено внедрение вредоносного кода в базу данных сайта. Здесь вредоносные коды это статические коды script, iframe, embed, object. Внедренные в базу данных они позволяют направлять гостей сайта на другие ресурсы, ведут «разведку» за гостями и заражают устройства гостей.

3. Внедрение в кэш сервисах

Недостаточная настройка безопасности сервисов кэширования (для joomlaэто memcached) позволяет внедрять вредонос в данные находящиеся в кэше, без прямого взлома.

4. Вредоносный код программных продуктах сервера

Получение взломщиком root доступа к вашему серверу позволяет ему подменить программные продукты веб-сервера на аналогичные, но инфицированные. Это дает полный контроль хакеру над работой сервера и позволяет периодически внедрять свой код на сайт.

Ручной поиск вредоносного кода

Применяя ручной поиск вредоносного кола, прежде всего, включаем мозг и зрение. Начинаем ручной поиск вредоносного кода на сайте Joomla с посещения каталогов:

- Cache (кэш сайта);

- images (картинки и медиафайлы);

- tmp (каталог временных файлов);

- log (директория ошибок и входа на сайт).

В эти директории производится сторонняя загрузка файлов, а значит, вероятно, проникновение. В них ищем «чужие» файлы со странными и незнакомыми расширениями, а также со странными названиями и цифрами в названии.

В самих файлах ищем явно заметные «чужые» коды. Их трудно не заметить, они массивны и явно выделяются в стройном построении php файла.

Смотрим на владельца директорий и файлов. Если владелец отличается от вас, то это, скорее всего вредоносный код. Аналогично анализируем дату создания. Если дата вам не понятна, и вы точно знаете, что в этой дате ничего не делали, пора бить тревогу.

Смотрим лог файлы

Лог файлы веб-сервера, сервиса почты и сервера FTP можно использовать для обнаружения вредоносных и хакерских скриптов. Лог FTP xferlog дает понимание, что было загружено при взломе. Анализ даты и времени отправки писем выявляет спам рассылку писем.

Безопасность Joomla на шаред хостинге

К сожалению, на шаред хостинге вы не имеете доступ к системному контролю и системным серверам. Здесь задачи безопасности приходится решать сторонними расширениями безопасности. Для Joomla есть масса расширений безопасности, да и внутренний инструмент двухфакторной аутентификации помогает в защите от взлома.

Выводы

Ручной поиск вредоносного кода без антивирусов занятие кропотливое и совсем небыстрое. «Перелопатить» вернее пересмотреть все системные файлы, проанализировать в логах, кто входил на сайт и что там делал, просмотреть все директории на появление новых файлов занятие не быстрое. Но практика показывает, что антивирусные программы часто пропускают вредоносные коды или, что еще хуже, указывают на наличие вредоносного кода, но не показывают его месторасположение. Если вы точно знаете, что вас взломали, ручной поиск вредоносного кода поможет в его поиске.

Симптомы взлома сайта

Как понять, что вас взломали? Приведу несколько практичных вариантов, взлома.

- На сайте появилась сторонняя реклама или чужая страница (100% взлом);

- В поисковой выдаче и/или базе данных поисковиков многократно увеличилось количество страниц (100% взлом с размещением кода редирект);

- Странное поведение сайта (долгая загрузка, увеличение количества ошибок, временное или постоянное пропадание страниц сайта).

©Joomla-abc.ru

Другие статьи раздела: Безопасность Joomla

Похожие статьи

Замена иконки, favicon на сайте Joo...

В этой статье я расскажу, как делается замена иконки, favicon на сайте Joom...

Кнопка "Наверх" на сайте Joomla

В этой статье вы найдете простое решение, как делается кнопка «Наверх» на с...